当我们登陆过一次extmail时,如果在新窗口中再次打开登陆页面时,会提示如下信息:

xxx@xxx.com 帐户已登录

请选择您的操作:

进入Webmail 退出

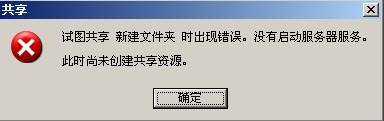

如果我们点击“进入webmail ” 会提示拒绝访问的错误提示(403错误) :

Forbidden

You don’t have permission to access /extmail/cgi/ on this server.

解决方法:

[root@emos ~]# vi /var/www/extsuite/extmail/html/default/index.html

121 <div id=”lgextmail” style=”display:block;”>

122 <TABLE cellpadding=2px>

123 <tr><td colspan=2><b><%USER%></b> <%already_login%></td></tr>

124 <tr><td colspan=2><%choose_action%></td></tr>

125 <tr><td align=center><a href=”./?__mode=welcome&sid=<%SID%>”><%enter%></a> </td>

126 <td align=center><a href=”./?__mode=logout&sid=<%SID%>”><%logout%></a></tr>

127 </TABLE>

128 </div>

红色部分修改为:

121 <div id=”lgextmail” style=”display:block;”>

122 <TABLE cellpadding=2px>

123 <tr><td colspan=2><b><%USER%></b> <%already_login%></td></tr>

124 <tr><td colspan=2><%choose_action%></td></tr>

125 <tr><td align=center><a href=”./index.cgi?__mode=welcome&sid=<%SID%>”><%enter%></a> </td>

126 <td align=center><a href=”./index.cgi?__mode=logout&sid=<%SID%>”><%logout%></a></tr>

127 </TABLE>

128 </div>

ok了~