1、开启GUEST用户。

打开组策略

2、“本地计算机策略—→计算机配置—→Windows设置—→安全设置—→本地策略—→用户权利指派—→拒绝从网络访问这台计算机 //删除guest

3、、“本地计算机策略—→计算机配置—→Windows设置—→安全设置—→本地策略—→用户权利指派—→从网络访问这台计算机 // 添加guest

4、计算机配置→Windows设置→安全设置→本地策略→安全选项”,双击“网络访问:本地账号的共享和安全模式”策略,设置为”经典:本地用户以自己的身份验证”

开始-运行 gpupdate /force 刷新组策略生效。

在客户端命令提示符中执行下: net use * /del 删除之前建立的会话。

昨天一朋友问我知道泪滴攻击吗,开始有些纳闷,查了资料以后其实属于拒绝服务的一种。都是占用大量资源。IP数据包在网络传递时,数据包可以分成更小的片段。攻击者可以通过发送两段(或者更多)数据包来实现TearDrop攻击。第一个包的偏移量为0,长度为N,第二个包的偏移量小于N。为了合并这些数据段,TCP/IP堆栈会分配超乎寻常的巨大资源,从而造成系统资源的缺乏甚至机器的重新启动。

维基百科:http://zh.wikipedia.org/wiki/TearDrop

资料来自网络:

泪滴攻击利用在TCP/IP协议栈实现中信任IP碎片中的包的标题头所包含的信息来实现自己的攻击。

IP分段含有指示该分段所包含的是原包的哪一段的信息,某些TCP/IP协议栈(例如NT在service pack4以前)在收到含有重叠偏移的伪造分段时将崩溃。

UDP洪水(UDPflood):如今在Internet上UDP(用户数据包协议)的应用比较广泛,很多提供WWW和Mail等服务设备通常是使用Unix的服务器,它们默认打开一些被黑客恶意利用的UDP服务。如echo服务会显示接收到的每一个数据包,而原本作为测试功能的chargen服务会在收到每一个数据包时随机反馈一些字符。

UDPflood假冒攻击就是利用这两个简单的TCP/IP服务的漏洞进行恶意攻击,通过伪造与某一主机的Chargen服务之间的一次的UDP连接,回复地址指向开着Echo服务的一台主机,通过将Chargen和Echo服务互指,来回传送毫无用处且占满带宽的垃圾数据,在两台主机之间生成足够多的无用数据流,这一拒绝服务攻击飞快地导致网络可用带宽耗尽。

SYN洪水(SYNflood):我们知道当用户进行一次标准的 TCP(TransmissionControlProtocol)连接时,会有一个3次握手过程。首先是请求服务方发送一个 SYN(SynchronizeSequenceNumber)消息,服务方收到SYN后,会向请求方回送一个SYN-ACK表示确认,当请求方收到 SYN-ACK后,再次向服务方发送一个ACK消息,这样一次TCP连接建立成功。

“SYNFlooding”则专门针对TCP协议栈在两台主机间初始化连接握手的过程进行DoS攻击,其在实现过程中只进行前2个步骤:当服务方收到请求方的SYN-ACK确认消息后,请求方由于采用源地址欺骗等手段使得服务方收不到ACK回应,于是服务方会在一定时间处于等待接收请求方ACK消息的状态。而对于某台服务器来说,可用的TCP连接是有限的,因为他们只有有限的内存缓冲区用于创建连接,如果这一缓冲区充满了虚假连接的初始信息,该服务器就会对接下来的连接停止响应,直至缓冲区里的连接企图超时。如果恶意攻击方快速连续地发送此类连接请求,该服务器可用的TCP连接队列将很快被阻塞,系统可用资源急剧减少,网络可用带宽迅速缩小,长此下去,除了少数幸运用户的请求可以插在大量虚假请求间得到应答外,服务器将无法向用户提供正常的合法服务。

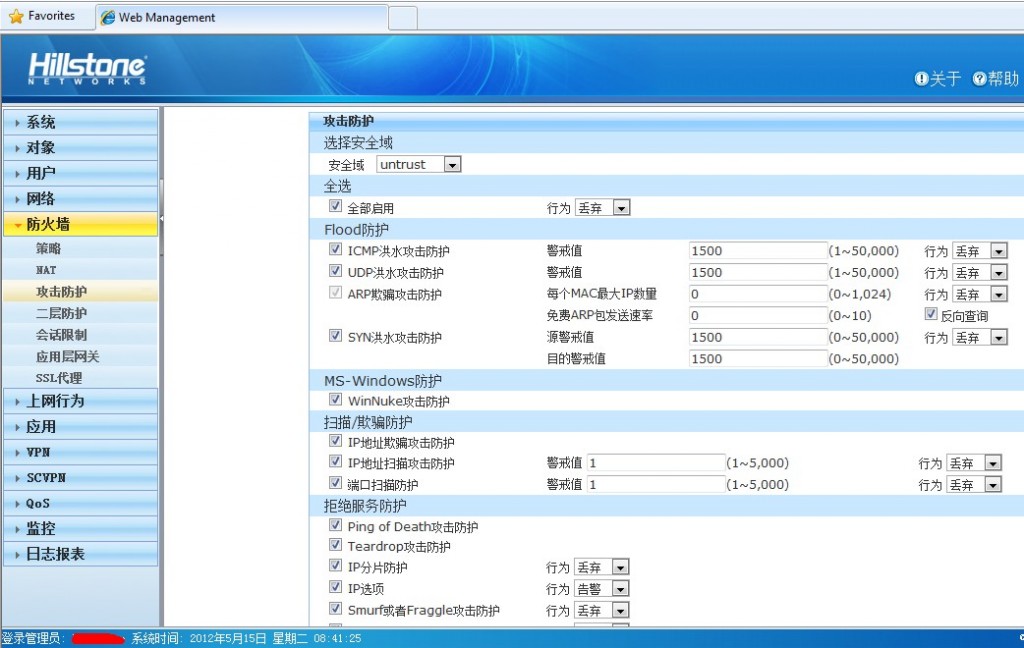

综合来说还是利用了TCP/IP协议的缺陷造成。最有效的方法就是在服务器前端加防火墙,过滤不安全的包。比如我利用HillStone防火墙保护后端安全,在防火墙中开启TearDrop攻击防护

我们知道如果忘记root密码可以通过grub进入单用户模式修改密码,这样一来grub成为不安全因素,那就为grub加一把锁吧。

[root@localhost ~]# grub-md5-crypt //对grub的密码进行md5加密

Password: //123

Retype password: //123

$1$43MUd0$9w5YOOKHNAO1p0fwGc5Jj/ //123的MD5加密值

编辑:

[root@localhost ~]# vi /boot/grub/grub.conf

将 password –md5 $1$43MUd0$9w5YOOKHNAO1p0fwGc5Jj/ 添加到title上方。如果添加到title下面,等于一个启动系统密码了。

# grub.conf generated by anaconda

#

# Note that you do not have to rerun grub after making changes to this file

# NOTICE: You have a /boot partition. This means that

# all kernel and initrd paths are relative to /boot/, eg.

# root (hd0,0)

# kernel /vmlinuz-version ro root=/dev/VolGroup00/LogVol00

# initrd /initrd-version.img

#boot=/dev/sda

default=0

timeout=5

splashimage=(hd0,0)/grub/splash.xpm.gz

hiddenmenu

password –md5 $1$43MUd0$9w5YOOKHNAO1p0fwGc5Jj/

title EMOS (2.6.18-128.4.1.el5)

root (hd0,0)

kernel /vmlinuz-2.6.18-128.4.1.el5 ro root=/dev/VolGroup00/LogVol00

initrd /initrd-2.6.18-128.4.1.el5.img

这个MD5值绝对是唯一的,不信可以再次加密123试试。

重启系统,进入grub看看效果吧。

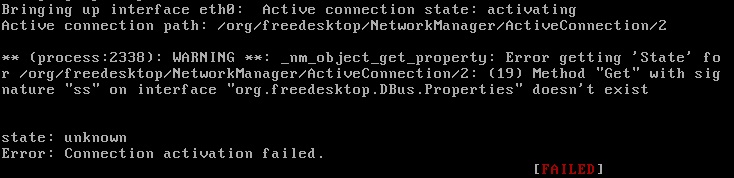

在vmware8上安装rhel6.2_x64,完成后网卡无法启动,报错:

Error : Connection activation failed

Google之···

解决如下:

[root@venus ~]# chkconfig NetworkManager off

[root@venus ~]# chkconfig –list NetworkManager

NetworkManager 0:关闭 1:关闭 2:关闭 3:关闭 4:关闭 5:关闭 6:关闭

[root@venus ~]# chkconfig network on

[root@venus ~]# chkconfig –list network

network 0:关闭 1:关闭 2:启用 3:启用 4:启用 5:启用 6:关闭

编辑网卡配置文件,BOOTPROTO定义好是dhcp还是static,配置完毕后

[root@venus ~]# service network restart

就ok

至于NetworkManager的作用,可以man NetworkManager看看。Google搜出来相关的资料都点不开连接,不知道是我网络问题,还是万恶的GOV给封了!(包括G打不开···)

重启httpd报错:

/usr/local/apache/bin/httpd: error while loading shared libraries: libiconv.so.2: cannot open shared object file: No such file or directory

查看/usr/local/lib/libiconv.so.2 是存在的

第一种解决方法:

/etc/ld.so.conf中添加/usr/local/lib,再执行一下ldconfig

第二种:

ln -s /usr/local/lib/libiconv.so.2 /usr/lib/libiconv.so.2